25,000多台Linksys智能Wi-Fi路由器目前受到信息泄露漏洞的影響,該漏洞可以讓攻擊者未經身份驗證就可以遠程訪問大量敏感信息。

此漏洞與2014年出現的編號爲CVE-2014-8244的Linksys SMART WiFi固件安全問題非常像, 該問題允許“攻擊者通過JNAP / HTTP請求中的JNAP操作遠程獲取敏感信息或修改數據”。此外,攻擊者也可以繞過保護CGI腳本的認證機制,獲取路由器的技術信息和敏感信息,包括固件版本、Linux內核版本、運行進程列表、連接的USB設備還有WPS pin碼。未經認證的攻擊者也可以使用一系列API獲取敏感信息,比如列出所有連接的設備和相應的操作系統、訪問防火牆配置、讀取FTP配置、獲取SMB服務器配置等。

然而,正如Bad Packets的安全研究員Troy Mursch所發現的那樣,雖然這個漏洞在五年前就已被修複,但漏洞仍然存在。更糟糕的是,Linksys安全團隊將研究人員的漏洞報告標記爲“不適用/無法修複”,對該漏洞視而不見。

泄露的敏感信息樣本

研究人員發現,使用BinaryEdge發現的25,617個易受攻擊的Linksys智能Wi-Fi路由器暴露了敏感設備信息,如:

- 連接到它的每個設備的MAC地址(完整的曆史記錄,而不僅僅是目前連接的設備)

- 設備名稱(如“TROY-PC”或“Mat的MacBook Pro”)

- 操作系統(如“Windows 7”或“Android”)

- WAN設置、防火牆狀態、固件更新設置和DDNS設置

- 其他元數據,例如設備類型、型號和描述

可以通過在Web浏覽器中打開易受攻擊的Linksys智能Wi-Fi路由器的登錄界面並單擊左側邊欄中的JNAP請求來訪問敏感信息。不需要身份驗證就可以訪問這些敏感信息,即便是非常菜的新手也可以利用該漏洞。

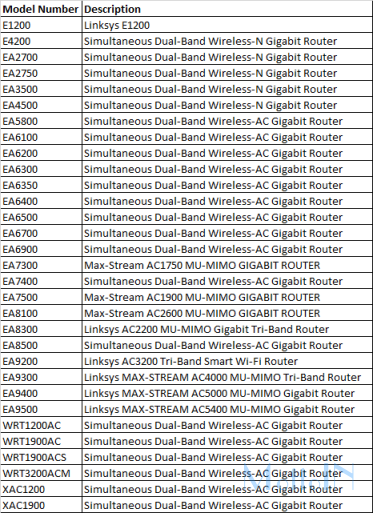

易受攻擊的Linksys路由器

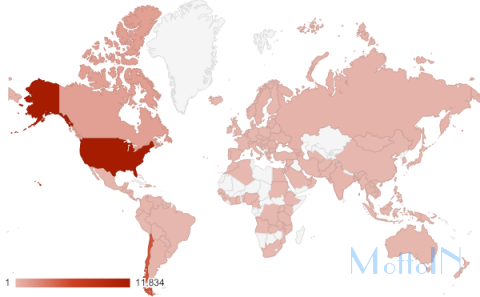

研究人員在1,998個互聯網服務提供商的網絡中發現了146個國家/地區的易受攻擊的Linksys路由器,其中11,834個在美國、4,942個在智利、2,068個在新加坡、1,215個在加拿大。

其余國家/地區發現的易受攻擊的路由器數量都少于500個,其中香港462個、阿拉伯聯合酋長國440個、卡塔爾280個、俄羅斯255個、尼加拉瓜225個、荷蘭203個,共計3,723個。

Mursch還檢測到數千個使用默認管理員密碼的其他型號的Linksys智能Wi-Fi路由器,可以立即被攻擊者接管。

一旦攻擊者控制其中一個,受感染的Linksys智能Wi-Fi路由器將允許攻擊者:

- 以明文獲取SSID和Wi-Fi密碼;

- 更改DNS設置以使用流氓DNS服務器劫持Web流量;

- 打開路由器防火牆中的端口以直接定位連接到路由器的設備;

- 使用UPnP將傳出流量重定向到攻擊者的設備;

- 創建OpenVPN帳戶以通過路由器傳輸惡意流量;

- 禁用路由器的網絡連接或以破壞性方式修改其他設置。

易受攻擊的Linksys智能 Wi-Fi路由器分布

Mursch表示,盡管Linksys可能不想修複這個漏洞,但25,617個易受攻擊的路由器中有14,387個已啓用固件自動更新。這意味著如果Linksys將來修補漏洞,其中1萬4千多台路由器會將收到安全更新並自動受到保護。

但壞消息是在這種情況下保持路由器固件最新的典型建議並不適用,因爲沒有可用的解決方案。而且禁用遠程Web訪問也不適用,因爲Linksys智能Wi-Fi路由器需要它才能正常運行Linksys App。

本文作者:Gump,轉載自:http://www.mottoin.com/detail/3961.html