一、小白劇場

小白:東哥,我最近看到了一條新聞“數十萬台無線設備被僵屍網絡感染”,感覺有點怕怕的呢,東哥你有沒有了解此新聞啊?

大東:作爲一名時刻關注網絡安全新聞時事的安全從業者,怎麽會沒有關注呢?

小白:那東哥能不能捋一下這件事情?

大東:當然可以。

小白:搬起小板凳,快開始吧。

大東:一句話概括呢就是,IoT Inspector安全研究人員發現芯片廠商瑞昱(Realtek)使用的軟件SDK中存在嚴重漏洞,數十萬台無線設備(涉及65家供應商)被僵屍網絡利用OEM廠家的漏洞感染。

小白:65家供應商呀?感覺好多。

大東:是的,Realtek提供的無線芯片幾乎被所有知名電子産品制造商使用,産品類別覆蓋VoIP和無線路由器、中繼器、IP攝像機和智能照明控制等具備無線聯網功能的設備。

小白:所以瑞昱使用的軟件SDK中存在嚴重漏洞,底下很多供應商的産品都會出問題。

大東:是呀,包括 AsusTEK(華碩)、Belkin(貝爾金)、D-Link、Edimax、Hama、Netgear(網件)等65家供應商,影響200種型號的數十萬台設備。

小白:這個漏洞的影響力好大哦,它現在有被分配CVE號嗎?

大東:這個漏洞現在被分配了CVE-2021-35395的編號,還被分配了9.8/10的嚴重等級。我們現在可以在官方漏洞庫中查詢到此漏洞。

(圖片來自網絡)

小白:可以可以,我一會可以看看官網文檔。那這個漏洞的披露過程東哥你知道嗎?

二、話說事件

大東:2021.05.17,IoT Inspector向 Realtek安全團隊詢問安全發送報告的方法。2021.08.13,Realtek發布其公告,並發布了易受攻擊的SDK的修補版本。2021.08.16,90天披露窗口結束,IoT Inspector發布該漏洞及建議。

小白:哎呀,Realtek瑞昱發布修補版本的時間僅比IoT Inspector發布披露的時間早了三天,所以相關的設備所有者只有很短的時間來打補丁。

大東:是的,在2021.08.18,該漏洞公開披露僅兩天後,黑客就開始發起了攻擊。

小白:那估計會影響什麽設備呢?

大東:估計會影響許多暴露在互聯網上的無線設備,從家庭網關和旅行路由器到Wi-Fi中繼器、IP攝像機和智能閃電網關或聯網玩具。

小白:有沒有具體型號什麽的?

大東:有的,據統計,該僵屍網絡針對的使用有缺陷的Realtek SDK的最常見設備是 Netis E1+擴展器、Edimax N150和N300 Wi-Fi路由器以及Repotec RP-WR5444路由器,主要用于增強Wi-Fi接收。

小白:廠商和使用者應該要趕緊核實一下自己的設備是否受影響,然後打相關的補丁。

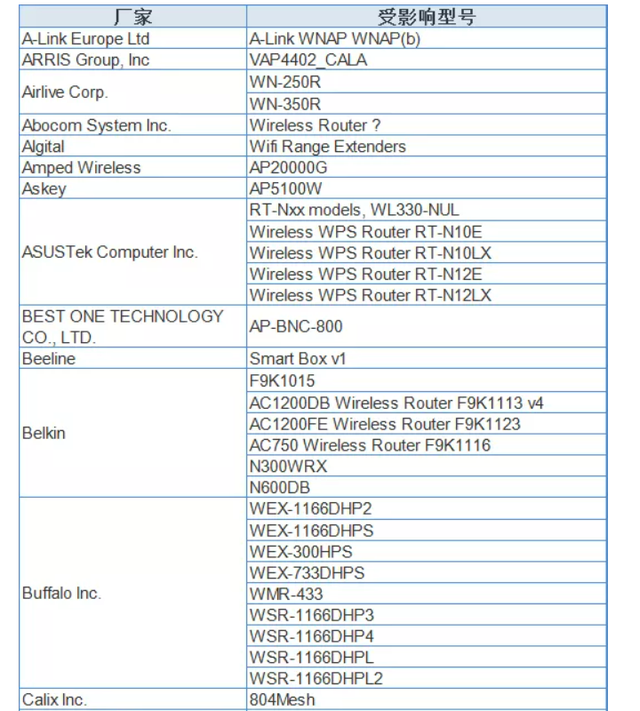

大東:對,這裏有部分廠家和受影響型號的截圖。

受影響廠商和型號(圖片來自網絡)

小白:嗯嗯,我搞清楚這件事情了,不過,東哥,你能不能再順便講一下僵屍網絡啊?

大東:當然可以,我也准備借著此次事件來說一下僵屍網絡呢。

小白:好啊好啊。

大東:小白,你現在了解到的惡意代碼都有什麽呢?

小白:嗯,有病毒、蠕蟲、木馬等。

三、大話始末

大東:僵屍網絡是一種新的信息安全威脅方式,它結合了病毒、木馬、蠕蟲技術。

(圖片來自網絡)

小白:好可怕。那僵屍網絡豈不是結合各家所長?

大東:是的,僵屍網絡具備傳播性、高度可控、有竊密性、危害性高的特點。不過僵屍網絡最重要的特點是它的行爲像僵屍一樣。

小白:這個怎麽講?

大東:僵屍網絡是指在控制者和被感染主機之間形成的一個可一對多控制的網絡,它采用一種或者幾種傳播手段,將大量主機感染僵屍程序病毒。

小白:就是攻擊者通過各種途徑傳播僵屍程序,並感染互聯網上的大量主機。

大東:沒錯,被感染的主機會通過控制信道接收攻擊者的命令,組成一個僵屍網絡。因爲衆多被感染的計算機在不知不覺中被人驅趕和指揮,成爲被人利用的一種工具,如同僵屍群一樣,所以被稱爲僵屍網絡。

小白:哈哈,這個名稱還蠻形象的嘛。那僵屍網絡由什麽組成呢?

大東:如前所述, 典型的僵屍網絡由僵屍服務器(通常是一台IRC服務器)和一個或多個的僵屍客戶端組成的。

小白:客戶端的分布有局限嗎?

大東:沒有,正因爲僵屍客戶端的分布不局限于某個國家或地區,因此對于追蹤溯源有一定的難度,很可能在追查過程中會涉及到國際協同調查及合作,相比遭受損失的企業、機構或個人而言,對僵屍網絡的調查取證實在過于繁瑣,以至于很多情況下不得不終止調查。

小白:那從技術角度,僵屍網絡一般由什麽構成呢?

大東:從技術模塊大致可分爲三個模塊:掃描模塊、駐留模塊、功能模塊。

小白:它們分別的作用是什麽呢?

大東:掃描模塊用來掃描和傳播僵屍網絡病毒的,駐留模塊能夠隱匿駐留在目標系統中,功能模塊則在駐留模塊駐留之後執行僵屍牧人所設定的指令。從模塊構成來看也可以看做是病毒、木馬模塊相結合。

小白:僵屍網絡的危害是不是也是結合病毒、木馬等惡意軟件的?

大東:沒錯,但是除此之外,僵屍網絡也有不同于傳統病毒的危害。

小白:比如有什麽呢?

大東:比如說感染其他系統成爲新的僵屍客戶端;DDos攻擊,利用大量的僵屍客戶端對同一系統/設備發起攻擊;廣告點擊欺騙,比如欺騙點公司的廣告賺取費用;發送垃圾郵件及網絡釣魚;存儲和分配非法(盜版)知識産權資料;勒索;根據已感染的僵屍客戶端進行數據挖掘(或包含鍵盤記錄功能),獲取客戶端系統有利用價值的資料;利用僵屍客戶端進行比特幣挖礦。

小白:好多危害,不愧是病毒的結合體。

大東:而且如今的僵屍網絡技術也在不斷進步,除了之前使用IRC服務器作爲C&C,現在還有利用域名解析方式將域名作爲C&C地址;利用基于Web系統的服務器作爲C&C地址並作爲指令交互的方式;使用P2P網絡分散管理僵屍客戶端及C&C;基于即時消息工具的僵屍網絡;基于FTP的僵屍網絡C&C。

小白:了解了解,不過這些技術細節還是需要我之後再好好推敲推敲。

大東:好滴,小白你加油。

四、小白內心說

小白:東哥,這次的新聞是不是說明物聯網設備也成爲了僵屍網絡感染的新一代目標?

大東:隨著物聯網的快速發展以及更加廣泛的應用,物聯網的網絡安全問題已經成爲當前的一個研究熱點問題。曾有一份報告指出,物聯網設備已經成爲黑客的新一代目標,路由器則是黑客攻擊的首選目標。而且物聯網的惡意軟件主要通過其網絡安全漏洞傳播,DDoS攻擊也成爲了物聯網惡意軟件的主流功能。

小白:因爲現在有越來越多的物聯網設備開始接入互聯網,冰箱、燈等物品也開始接入互聯網了。

大東:但是物聯網設備相對其他設備存在防護困難的問題,還有對對安全性的忽視,使得物聯網設備裏的應用程序體異常脆弱,很容易被攻擊者發現漏洞並利用。

小白:估計人們很容易就遺忘它們的存在了。軟件倒是會經常更新版本。

大東:而且物聯網設備存在設備分散、責權不清,無法遠程升級等問題。

小白:好難啊。

大東:不止這樣,由于物聯網設備的計算能力比較弱,對于攻擊的溯源難度提高。

小白:難上加難。

大東:Mirai僵屍網絡就是由大量可受控物聯網設備組成的龐大網絡,它曾導致美國大範圍網絡癱瘓。

小白:具體是什麽事件呢?

大東:Mirai僵屍網絡最早出現在2016年8月,它發起了針對Krebs的大規模DDoS攻擊。2016年10月21日,Mirai僵屍網絡導致美國斷網。而這之後,Mirai連續發動了針對新加坡、利比裏亞、德國的DDoS攻擊。

小白:美國斷網是什麽情況呢?

大東:美國域名解析服務提供商Dyn公司遭到了嚴重的DDoS攻擊,造成了美國東部大面積的網絡癱瘓,包括Twitter、Facebook在內的多家美國網站無法通過域名訪問。

小白:僵屍網絡這麽可怕,要怎麽預防呢?

大東:可以通過安全檢測來檢測是否收到了僵屍網絡的攻擊。基于異常的檢測、基于DNS流量的檢測還有基于蜜罐的檢測。

小白:哦哦,那物聯網該采取什麽樣的措施來防止感染呢?

大東:首先,仔細檢查所有連接到其網絡的物聯網設備。其次,要更改默認密碼。還有確保連接到網上的每個設備都在添加了最新的補丁。

小白:好滴,感謝東哥,今天又獲得了很多知識。

參考資料:

1. 驚!數十萬台涉及65家無線設備被僵屍網絡利用OEM廠家漏洞感染

https://mp.weixin.qq.com/s/4nlVqRe2drS5vFWxaARHmA

2. 僵屍網絡百度百科

https://baike.baidu.com/item/%E7%BD%91%E7%BB%9C%E5%83%B5%E5%B0%B8/8190722

3. Mirai僵屍網絡

https://blog.csdn.net/zheng_zmy/article/details/106769690

來源:中國科學院信息工程研究所