聯系小圈

QQ: 2077525879

微信: xinjiapoquan001

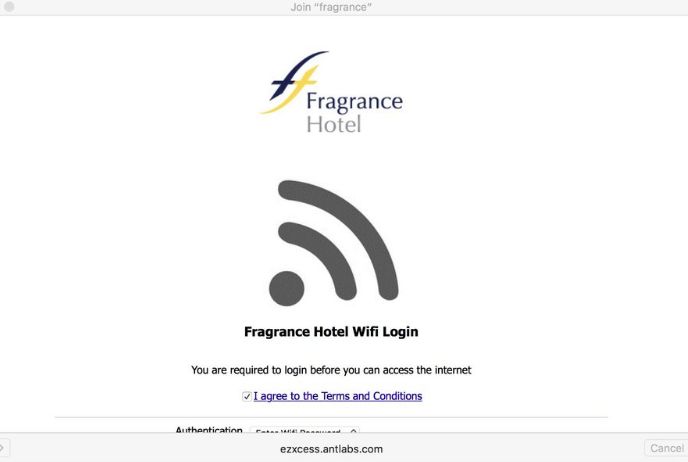

現年23歲的鄭某爲騰訊的安全工程師,在 8 月 27 日就因參加 HITB 安全會議,入住了新加坡位于武吉士的飛龍酒店。

一天後,在好奇心的驅使下,他很想知道酒店的 Wi-Fi 認證系統是否存在漏洞,所以通過谷歌,他成功地搜索到了這款認證系統的默認用戶ID和密碼。

接入酒店WiFi網關後,鄭某在接下來的三天內開始執行腳本,破解文件和密碼,最後成功登入酒店WiFi服務器的數據庫。

酒店的服務器模型確實存在一個漏洞,鄭某利用該漏洞獲取了服務器訪問權限。

他還曾嘗試訪問飛龍酒店旗下小印度分店(“Little Indian”)的WiFi服務器但未成功。

之後在他的個人博客上,鄭某記錄了自己的黑客行爲。

他在文章裏公開飛龍酒店WiFi服務器的管理員密碼,並在WhatsApp群聊中分享了他的博客文章的訪問鏈接。(博客鏈接)

也就是說,他不僅公布了酒店的Wi-Fi服務器的管理員賬號和密碼(雖然是默認的),而且還把詳細的攻擊步驟公之于衆。

也就是這篇博客文章引起了新加坡網絡安全局(CSA)的注意,CSA發現他的博客文章後立即提醒了飛龍酒店管理層。

飛龍酒店IT副總裁于9月1日向警方提供了這次黑客攻擊的報告。

周一(9月24日),鄭某因其黑客行爲被新加坡國家法院罰款5000新加坡幣。

按照新加坡法律的規定,對于未經授權披露密碼的罪行,鄭某可能被判入獄三年,最高罰款10000美元。

但考慮到鄭某似乎出于好奇而犯了罪,沒有造成“實際的危害,所以目前做出了罰款5000美元的處罰。”

推薦閱讀