華僑銀行將徹查找出銀行程序中的缺失並采取必要的補救措施。(聯合早報)

作者 侯佩瑜

這年頭什麽行業都在進步,騙子也在“精益求精”ing。

以往的釣魚簡訊多以“難以置信的好康”爲餌引公衆上鈎點擊連結。現在卻通過“看起來就更正規”的SMS簡訊,謊稱用戶的銀行賬號或信用卡有問題,利用恐慌心理誤導他們在釣魚網站輸入真實的網銀用戶名和密碼,然後轉走賬戶內的存款。

近期被盯上慘遭毒手的華僑銀行形容說,最新一輪釣魚騙局特別具攻擊性且協調度高。

去年12月1日至29日間,共有469名華僑銀行客戶墜入釣魚簡訊騙局,受騙總款額高達850萬新元。

一名從事電子商務的男子受訪時告訴《海峽時報星期刊》,他去年12月21日中午收到一條手機簡訊,稱名下的華僑銀行戶頭添加了一個不知名的收款人。如果是未經授權的話,就必須點擊簡訊中的連結進入賬戶。

不願透露姓名的男子說:“簡訊很逼真,跟銀行以往發出的信息出現在同一個聊天記錄。”

點擊連結後,就出現了一個與銀行網站幾乎一模一樣的網頁,這名男子于是按要求輸入了銀行資料。兩人當天下午6時收到銀行發來信息,通知轉賬以及賬戶的一些變更,才驚覺戶頭內的12萬新元儲蓄全被轉走了。

那麽,華僑銀行釣魚簡訊騙案是如何運作?我們要如何避免“中套”呢?

一、爲何騙子可以讓假信息出現在OCBC的真信息號裏面?

近期利用釣魚簡訊(SMS)攻擊華僑銀行用戶的不法分子,主要是利用改號欺詐(number spoofing)方式,在公衆的銀行簡訊頁面中插入詐騙簡訊。由于簡訊中的發件人顯示爲“華僑銀行”,實在讓公衆難辨真假。

來自華僑銀行的假信息。(華僑銀行)

聽起來不可思議?其實不然。

追根到底,是騙子們利用了SMS簡訊的設計漏洞。

每條簡訊發出時都會帶有“Sender ID”,Sender ID是在收件人手機上顯示爲發件人的名稱,像我們這樣的普通用戶是看不見的。

例如,在華僑銀行釣魚簡訊騙案中,騙子很輕易地就把“Sender ID”編改爲OCBC。最糟糕的是,我們的手機會通過“Sender ID”的名稱對簡訊進行分組。于是,真假信息全都出現在寫著OCBC名稱的簡訊頁面上,從而誤導我們。

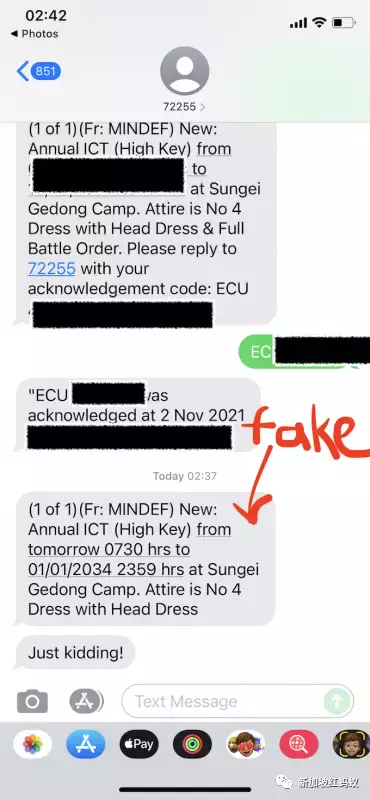

最可怕的是,騙子們如今可以輕易地將“Sender ID”編改爲任何名稱,細思極恐。 網民Captain Sinkie就以身示教,在互聯網上找到了一個可以編改“Sender ID”的網站。

他分別將消息僞裝爲“星展銀行”、“Gov.sg”、“國防部72255”發sms簡訊給自己,結果證實這些信息都能成功魚目滾珠。

Captain Sinkie冒充國防部給自己發回營受訓的簡訊。(Captain Sinkie)

隨著不法分子在技術上的升級,蟻粉今後在收到任何機構發出的索求個人資料的簡訊時,應該直接撥打該機構的正規熱線查詢(千萬不要致電簡訊中提供的號碼),更不要隨意給出個人資料。

二、騙子設計的釣魚網站與銀行官網看上去一模一樣,如何辨認?

一名來自印度、在本地工作近11年的軟件工程師(38歲)在騙局裏,痛失OCBC賬戶內的25萬新元。

本身就是IT專家的他說,完全沒料到自己會受騙,因爲點擊簡訊中的連結後,出現的頁面與銀行官網“完全相似”(exactly similar)。

其實,銀行從不發簡訊通知有關賬戶凍結或關閉事宜,而是會寄信通知。

銀行也從不會發出帶有能“激活賬戶”連結的簡訊。激活賬戶只能在銀行和網銀上辦理。

切記,不要點擊任何能導入銀行網站的連結。若真要查看此事,應該自行輸入銀行官網地址或在官方手機應用上操作。

三、轉款通常需要一次性密碼(OTP),爲何有些人沒收到OTP錢就被轉走了?

A、騙子激活電子密碼生成器,無需通過OTP的簡訊方式來驗證轉賬

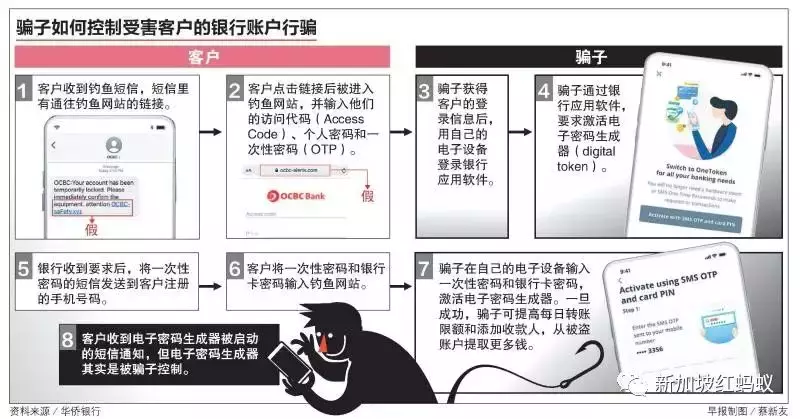

華僑銀行解釋說,受害人在釣魚網站輸入訪問代碼、個人密碼和OTP時,被不法分子盜取了這些銀行信息。

然後騙子以這些信息,在自己的設備上,激活了用作驗證轉賬的電子密碼生成器。

這麽一來,騙子就無需通過OTP的簡訊方式來驗證轉賬。因此受害人沒有收到OTP的簡訊,存款早就被悄悄地轉走了。

(聯合早報)

B、簡訊OTP有可能被惡意軟件“攔截”,導致受害人無法收到

網絡安全公司Acronis的首席信息安全官Kevin Reed推測,簡訊OTP有可能被惡意軟件“攔截”了,所以受害人無法收到。

客戶使用手機浏覽網站時,在不知情的情況下,下載了不明軟件,導致手機被惡意軟件入侵。

惡意軟件主要以“軟件更新”之名,通過彈出式(pop up)要求用戶點擊下載更新軟件,否則將無法繼續啓動服務。

一旦手機被惡意軟件入侵,黑客便能“操控”手機,獲取用戶的銀行資料,並“攔截”(intercept)發送至手機的OTP來進行網上交易。

不過Kevin Reed說,這種情況更可能發生在安卓手機上,因爲安卓手機的應用程序會要求簡訊訪問。不過如果手機操作系統存在漏洞(未及時更新),iPhone用戶也可能會受到攻擊。

Kevin Reed說,黑客還可以用偷來的銀行戶口登錄信息,侵入受害者的銀行賬戶,更改手機號碼,讓OTP發送到黑客手機,而不是賬戶持有人。

但一些銀行已經有對應措施避免上述情況發生。

例如,要求客戶親自到銀行更改手機號、設置冷靜期不能馬上使用新的手機號進行交易、或發送通知到新的和舊的手機號碼,好讓賬戶持有人能及時發現賬戶資料被惡意更改。

不過,在某些情況下,詐騙者可能會關閉通知功能,讓受害者收不到有關的詐騙警報。

另外,黑客還可以通過破壞用于數據管理的移動基礎設施SS7手機網絡來延遲或刪除簡訊。

黑客還可以通過改號欺詐的方式,以受害人的手機號碼,收到一份OTP的簡訊副本。

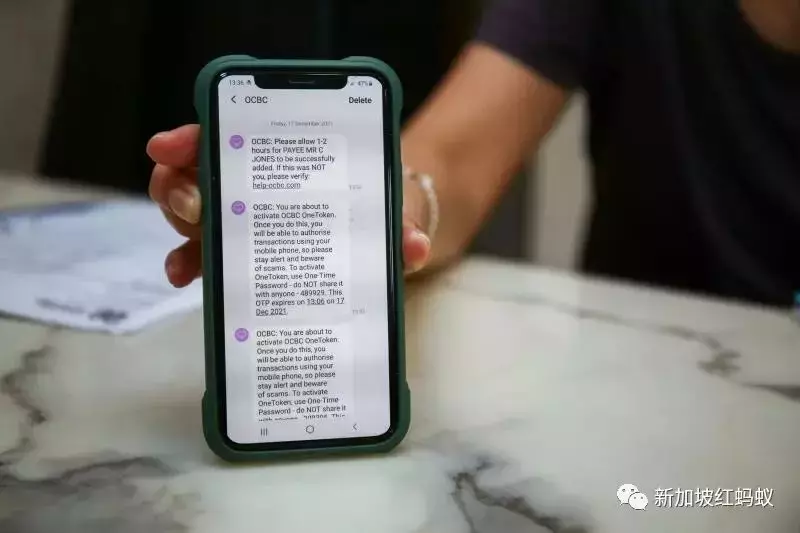

女大學生不疑有詐點擊簡訊上的連結轉到假銀行網站輸入資料,幾個小時後在同個平台接到真的銀行簡訊通知,指有人更換她賬戶綁定的電話號碼,才發現戶頭裏的2萬元已被轉走。(聯合早報)

C、簡訊OTP有可能被騙子“轉移”到國外電訊公司

Kevin Reed說,黑客也有可能侵入海外電信公司的系統,利用它們更改新加坡受害者使用的手機號碼的所在位置。

這使新加坡電信網絡誤以爲受害人目前在外國,而把網撤換到其他國家的網絡漫遊服務。

當銀行發送簡訊OTP時,這些OTP就被轉移到海外的移動網絡系統,並被黑客竊取。

因此Kevin Reed認爲,最好的保護措施是“不能完全依賴簡訊OTP進行安全驗證。

華僑銀行原計劃在2022年3月31日之前逐步淘汰實體密碼生成器,過渡到完全數碼化的身份驗證流程。

但華僑銀行近日突然宣布,將繼續允許客戶使用實體密碼生成器(token)進行安全驗證。

四、在網絡釣魚詐騙中,銀行需承擔責任嗎?

(海峽時報)

律師們說,在網絡釣魚詐騙案中,如果銀行信息技術系統達標,而受害者是被誤導而泄露自己的個人銀行信息,導致金錢損失,就必須爲自己的過失負責。

一位律師表示:“尤其是如果你授權了這筆交易,即使你是被騙的,銀行一般不會對你因被欺詐而蒙受的損失負責。”

然而,如果銀行被發現存在疏忽或違反了與客戶的合同(比如沒有定期修補系統),它們可能要承擔責任。

事發後,一些受害者指責華僑銀行反應速度慢,沒能及時向客戶發出警示,且沒有設專門團隊來應對騙案。

對此,華僑銀行(17日)發文告說,銀行自本月8日起已陸續向受害客戶作出善意賠償,至今有30多人獲賠。

銀行並沒有透露賠償總額,但強調它是在徹底核查和考量每起案件的具體情況後,出于善意補償。

華僑銀行也坦承,在顧客面對壓力和焦慮的這段時期,銀行的客服素質和反應確實沒有達到顧客的要求。

除了設立專門團隊協助釣魚簡訊騙案受害者,銀行也已聯系受影響客戶,回應他們的擔憂,並保證會提供支援。

金管局也發文告指出,金管局期望銀行公平對待所有受影響客戶。

該局還說,華僑銀行將進行徹查,找出銀行程序中的缺失並采取必要補救措施。金管局會在銀行完成檢討後,考慮采取適當的監管措施。