VirusTotal對 8000 萬個勒索軟件樣本進行綜合分析顯示,2020 年和 2021 年上半年活躍的勒索軟件家族多達 130 個,其中以色列、韓國、越南、中國、新加坡、印度、哈薩克斯坦、菲律賓、伊朗和英國成爲受影響最大的國家。

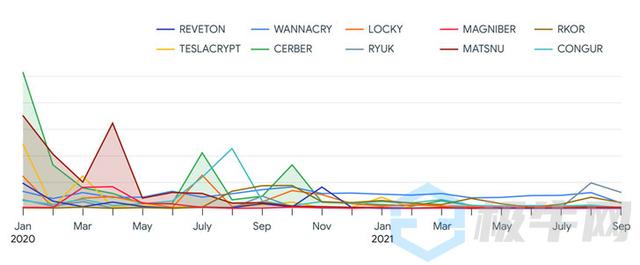

根據網絡安全行業門戶極牛網JIKENB.COM的梳理,VirusTotal 將大部分勒索活動歸因于 GandCrab 勒索軟件即服務 (RaaS) 組 (78.5%),其次是 Babuk (7.61%)、Cerber (3.11%)、Matsnu (2.63%)、 Wannacry (2.41%)、Congur (1.52%)、Locky (1.29%)、Teslacrypt (1.12%)、Rkor (1.11%) 和 Reveon (0.70%)。

VirusTotal 威脅情報研究人員稱,攻擊者正在使用一系列方法,包括衆所周知的僵屍網絡惡意軟件和其他遠程訪問木馬 (RAT) 作爲傳遞勒索軟件的工具,在大多數情況下,他們在他們的活動中使用新的或新的勒索軟件樣本。

本次研究中發現的其他一些關鍵點如下:

- GandCrab 占 2020 年前兩個季度的大部分勒索軟件活動,Babuk 勒索軟件家族在 2021 年 7 月推動了感染激增。

- 檢測到的勒索軟件文件中有 95% 是基于 Windows 的可執行文件或動態鏈接庫 (DLL),而 2% 是基于 Android 的。

- 大約 5% 的分析樣本與與 Windows 特權提升、SMB 信息泄露和遠程執行相關的漏洞利用有關。

- Emotet、Zbot、Dridex、Gozi 和 Danabot 是用于分發勒索軟件的主要惡意軟件工件。

調查結果是在針對關鍵基礎設施的勒索軟件攻擊浪潮不斷湧現之後發布的,網絡犯罪團夥積極追捕關鍵部門的受害者,包括管道運營商和醫療機構,盡管情況已經發生了持續變化,勒索軟件團體不斷發展,分裂,並以新名稱重組,或脫離雷達以逃避審查。

如果有的話,新惡意軟件系列的爆炸式增長已經吸引了新的參與者參與這些有利可圖的計劃,將勒索軟件轉變爲一種有利可圖的犯罪商業模式。

該報告顯示,雖然大型活動來來去去,但大約 100 個勒索軟件系列的勒索軟件活動有一個恒定的基線,從未停止過。在勒索軟件分發方面,攻擊者似乎不需要利用特權升級和惡意軟件在內部網絡中傳播。