導讀

近日,新加坡南洋理工大學(NTU Singapore)研究人員表示,智能手機中的設備,例如:加速度計、陀螺儀和近距離傳感器存在安全隱患。研究人員可利用手機傳感器提供的信息,正確猜測手機的PIN碼,成功率可達99.5%。

背景

時下,物聯網與智能硬件技術正蓬勃發展,各式各樣的智能設備都進入到我們的日常生活中,例如智能手機、智能鞋子、智能手表等等。然而,智能設備的安全與隱私也已成爲備受各界關注的焦點,也是用戶最關心的問題之一。

時下,黑客攻擊的方式也越來越多樣化。之前,筆者也介紹過幾個有關黑客攻擊的技術案例,例如:

-

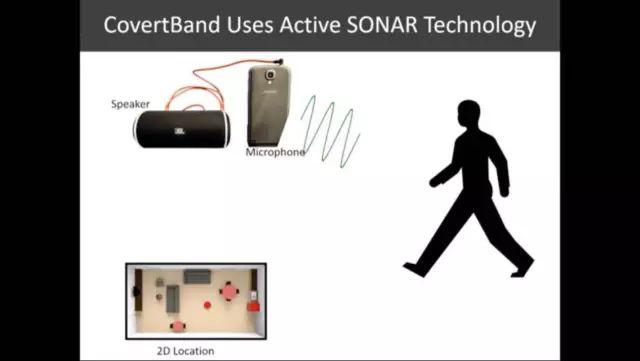

美國華盛頓大學研究人員開發出的“CovertBand”的技術,它可以通過軟件代碼將含有麥克風和揚聲器的智能設備(智能手機)轉化爲一種監控工具(主動聲納系統),穿越牆壁、門和窗戶,監測多個用戶的位置和身體活動,還可以推斷出線性和有節奏的活動。

(圖片來源:華盛頓大學)

-

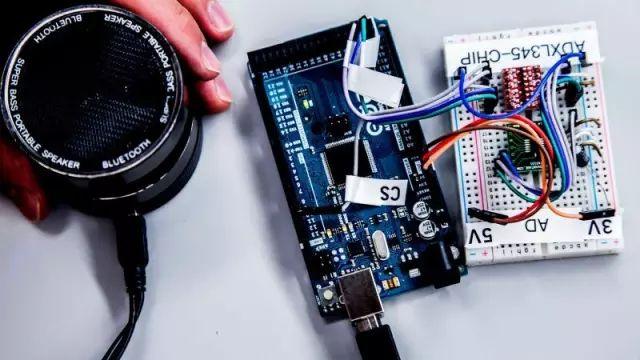

美國密歇根大學一項研究成功利用聲波攻擊了加速度傳感器,並成功入侵智能手機和智能可穿戴設備Fitbit手環。

(圖片來源:密歇根大學)

然而,今天我要重點聊一下“破解PIN碼和密碼”的黑客攻擊,因爲它與我們今天要介紹的案例有一定相似之處。

美國賓漢姆頓大學和斯蒂文斯理工學院的科學家們采集來自智能手表和健身追蹤器等可穿戴設備嵌入式傳感器的數據,然後再使用計算機算法破解個人的PIN碼和密碼。在一次嘗試的情況下,破解精度可達80%,而超過三次,破解精度可達90%。

在11個月時間內,研究人員組織了20個成年人穿戴各種可穿戴設備,基于三種密鑰安全系統,例如ATM機,進行了5000個密碼的登陸測試。無論用戶手部姿勢如何,團隊都可以記錄毫米級細粒度的手部運動信息。這些信息來自穿戴設備內部的傳感器,例如:加速度計、陀螺儀、磁力儀。通過這些測量可評估連續按鍵的距離和方向,然後再使用團隊研發的“反向PIN序列推導算法”破解編碼,精度可以達到很高。

創新

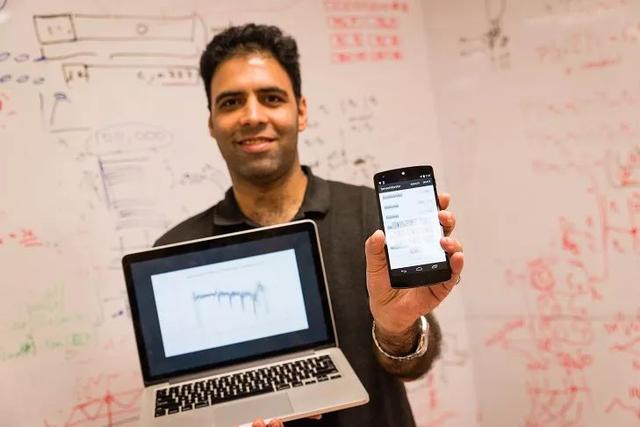

與上述“破解PIN碼和密碼”的案例相似,最近新加坡南洋理工大學(NTU Singapore)研究人員表示,智能手機中的設備,例如:加速度計、陀螺儀和近距離傳感器具有潛在的安全漏洞。12月6日,他們將研究成果刊登于開放存取的《Cryptology ePrint Archive》雜志。

(圖片來源:NTU)

技術

在解鎖使用50個最常用PIN碼之一的手機時,研究人員利用來自智能手機中六個不同傳感器采集的信息組合,配合先進的機器學習和深度學習算法,只需不超過三次嘗試,就可以達到99.5%的精准率,成功解鎖安卓智能手機。對于50個最常用的PIN碼,之前手機破解的最佳成功率是74%,然而NTU的技術可猜測四位PIN碼所有10000個可能的組合。

NTU 淡馬錫實驗室(Temasek Laboratories)的高級研究科學家 Shivam Bhasin 領導的科研團隊使用智能手機中的傳感器,基于手機如何傾斜以及多少光線被用戶的拇指或者手指擋住,分析用戶傳遞過來的是哪個數字。

研究人員相信這項研究重點突出了智能手機安全的一個重大隱患:利用智能手機中的傳感器,在無需用戶任何許可的情況下,所有的app都可以被開放訪問到。

研究團隊采用安卓手機並安裝了一個客制化應用,采集的數據來自六個傳感器:加速度計、陀螺儀、磁力計、近距離傳感器、環境光傳感器。

Bhasin 博士解釋說:“當你拿著你的手機並輸入PIN碼時,按1,5或9時手機的移動方式大不相同。同樣,用你的右手拇指按下1將比按下9時,阻擋更多的光線。” Bhasin 博士與他的同事David Berend 先生以及Bernhard Jungk 博士一起,在這個項目上花費了10個月時間。

然而,分類算法則是通過采集自三個人的數據訓練得來,每個人在手機上隨機輸入了70個四位數字。與此同時,它記錄了相關的傳感器反應。

分類算法以“深度學習”著稱,根據每個傳感器對于不同按鍵數字的敏感程度差異,爲每個傳感器賦予不同的重要性權重。這樣消除了那些不重要的因素,增加了PIN碼檢索的成功率。盡管每個不同的個人在其手機上輸入的安全PIN碼不同,然而科學家們卻展示了,通過來自更多人的數據隨著時間推移反饋到算法中,成功率得到了提高。

所以,雖然一個惡意應用程序在安裝後,使用機器學習,無法立即正確地猜測出PIN碼,但是它可以隨著時間推移,從幾千個用戶中采集數據,通過他們每一台手機學習他們的PIN碼進入模式,然後在成功率高了許多以後,再發起攻擊。

價值

NTU 淡馬錫實驗室的主任 Gan Chee Lip 表示,這項研究展示了看似安全性很強大的設備也會受到邊信道攻擊。惡意應用程序會改變傳感器數據的用途,檢測用戶的行爲以及訪問PIN碼和密碼信息,甚至更多。

Gan 教授表示:“我們感到擔憂的不僅是密碼泄露的潛在威脅,也包括對于手機傳感器信息的訪問有可能泄露過多的用戶行爲。這將是一個重大的隱私問題,個人和企業都需要引起高度重視。”

Bhasin 博士表示,這對于移動手機操作系統未來限制對這六個傳感器的訪問有幫助,從而主動選擇給需要這些傳感器並值得信任的app提供訪問權限。

爲了保持移動設備的安全性,Bhasin 博士建議用戶設置超過四位的PIN碼,與其他鑒權方法(例如:一次性密碼、雙重認證、指紋或者人臉識別)相結合。

關鍵字

安全、物聯網、機器學習、黑客

參考資料

【1】http://media.ntu.edu.sg/NewsReleases/Pages/newsdetail.aspx?news=e57faffc-24ea-4034-9181-f5fea9850690

【2】David Berend, Bernhard Jungk and Shivam Bhasin. There Goes Your PIN Exploiting Smartphone Sensor Fusion Under Single and Cross User Setting. Cryptology ePrint Archive, 2017

更多前沿技術和創新産品,請關注微信公衆號:IntelligentThings,或者聯系作者個人微信:JohnZh1984