據報道,在近兩個月內,Black Basta 勒索軟件即服務 (RaaS) 集團已在美國、加拿大、英國、澳大利亞和新西蘭累計攻擊了近 50 名受害者。

“Black Basta已被發現針對制造業、建築業、運輸業、電信公司、制藥、化妝品、管道和供暖、汽車經銷商、內衣制造商等行業,”Cybereason在一份報告中介紹。

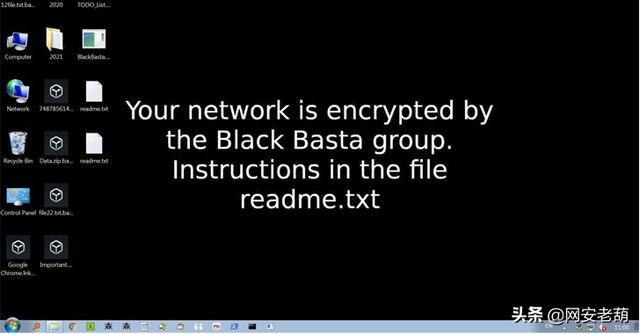

與其他勒索軟件操作類似,衆所周知,Black Basta采用經過試驗和測試的雙重勒索策略來從目標中掠奪敏感信息,並威脅要發布被盜數據,除非進行數字支付。

作爲勒索軟件領域的新進入者,涉及威脅的入侵已經利用QBot(又名Qakbot)作爲渠道,在通過網絡橫向移動並部署文件加密惡意軟件之前,在受感染的主機上保持持久性並收集憑據。

此外,Black Basta已經開發了一種Linux變體,旨在打擊在企業服務器上運行的VMware ESXi虛擬機(VM),使其與LockBit,Hive和Cheerscrypt等其他組相提並論。

據說Black Basta由屬于Conti集團的成員組成,因爲Conti集團關閉了業務,以應對執法審查的增加以及一次重大泄漏,在該國對烏克蘭的戰爭中與俄羅斯站在一起後,其工具和策略進入了公共領域。

“我不能拍攝任何東西,但我可以用鍵盤和鼠標戰鬥,”泄密事件的烏克蘭計算機專家以化名Danylo發布數據寶庫作爲數字報複的一種形式,于2022年3月告訴媒體。

此後,Conti團隊反駁說它與Black Basta有關。上周,它停用了其剩余的面向公衆的基礎設施中的最後一個,包括兩台用于泄露數據並與受害者進行談判的Tor服務器,標志著犯罪活動的正式結束。

在此期間,該集團繼續通過針對哥斯達黎加政府來維持積極行動的門面,而一些成員則過渡到其他勒索軟件機構,該品牌進行了組織改革,使其退化爲具有不同動機和商業模式的更小的子集團,從數據盜竊到作爲獨立分支機構工作。

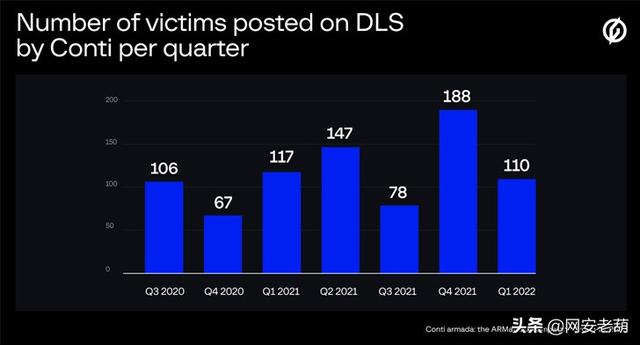

根據Group-IB的一份全面報告,其活動詳述,自2020年2月首次觀察以來,Conti集團據信已經侵害了850多個實體,作爲2021年11月17日至12月20日持續“閃電般”黑客狂歡的一部分,全球40多個組織受到損害。

這家總部位于新加坡的公司稱之爲“ARMattack”,入侵主要針對美國組織(37%),其次是德國(3%),瑞士(2%),阿聯酋(2%),荷蘭,西班牙,法國,捷克共和國,瑞典,丹麥和印度(各占1%)。

Conti曆來瞄准的前五大行業是制造業(14%),房地産(11.1%),物流(8.2%),專業服務(7.1%)和貿易(5.5%),運營商特別挑出美國(58.4%),加拿大(7%),英國(6.6%),德國(5.8%),法國(3.9%)和意大利(3.1%)的公司。

“Conti增加的活動和數據泄漏表明,勒索軟件不再是普通惡意軟件開發人員之間的遊戲,而是一個非法的RaaS行業,爲全球數百名具有各種專業的網絡犯罪分子提供就業機會,”Group-IB的Ivan Pisarev說。

“在這個行業中,Conti是一個臭名昭著的組織,實際上已經創建了一家’IT公司’,其目標是勒索大筆資金。很明顯該集團將繼續運營,無論是單獨運營還是在其’附屬’項目的幫助下。