你的手機也許正在“偷聽”你!

2019年3·15,《IT時報》抛出的這個終極質疑引發了全社會的關注和自省。(2019年315關于手機竊聽實測報道,請見文末推薦閱讀)

扪心自問,我們每個人好像都曾遇到過這樣的情況:剛剛和朋友討論了什麽,打開手機某App就蹦出了它的廣告推薦。

例如剛說了想吃新疆菜,外賣App的首頁裏就神奇地出現了新疆菜的推薦;剛說了要買除螨儀,電商App裏就出現了除螨儀廣告。

今年3·15,本報再次將目光投向這個與所有手機用戶息息相關的話題:難道手機真的在“監聽”我嗎?手機App是如何擁有“讀心術”的?

更加吊詭的是,當你打開手機設置,想要關閉某些App的麥克風權限時,卻赫然發現這個App根本沒有這一權限。

沒有授權麥克風,“偷聽”究竟是如何實現的!《IT時報》記者通過采訪發現,這並不是天方夜譚,至少有兩種目前已被發現的技術手段,完全可以讓手機App在未經授權的情況下“偷聽”你。

方法1

加速器“竊聽”揚聲器

特點:技術實現難度較高,但所竊取到的個人隱私數據全,包括個人身份、地址、密碼、聲音特點等都可能被全套竊取,且個人手機用戶基本無法防範。

“ 生活中難免有這樣的場景:用戶A正在使用智能手機公開播放一段微信語音,而用戶B在使用智能手機撥打電話。

最新研究顯示,在二人的手機上同時下載了一個記載用戶步數App的情況下,二人的語音信息很有可能正在通過手機加速傳感器泄露,被攻擊者使用。”

罪魁禍首:加速度傳感器

這並不是危言聳聽。

用戶A和用戶B在沒有任何授權的情況下,他們各自的語音信息就可能被攻擊者利用手機裏的揚聲器和加速器距離識別並還原成聲音信號。

以上發現來源于浙江大學網絡空間安全學院院長任奎團隊。

近日,在網絡與分布式系統安全會議(NDSS)上,浙江大學網絡空間安全學院任奎團隊、加拿大麥吉爾大學、多倫多大學學者團隊展示了一項最新的研究成果。

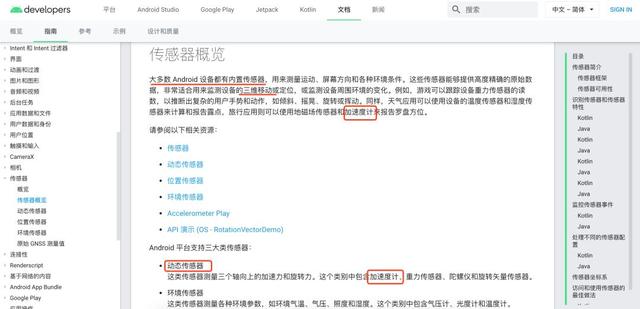

加速度傳感器是當前智能手機中常見的一種能夠測量加速度的傳感器,通常由質量塊、阻尼器、彈性元件、敏感元件和適調電路等部分組成。

Android和iOS開發者文檔中都提供加速度傳感器的調用方法

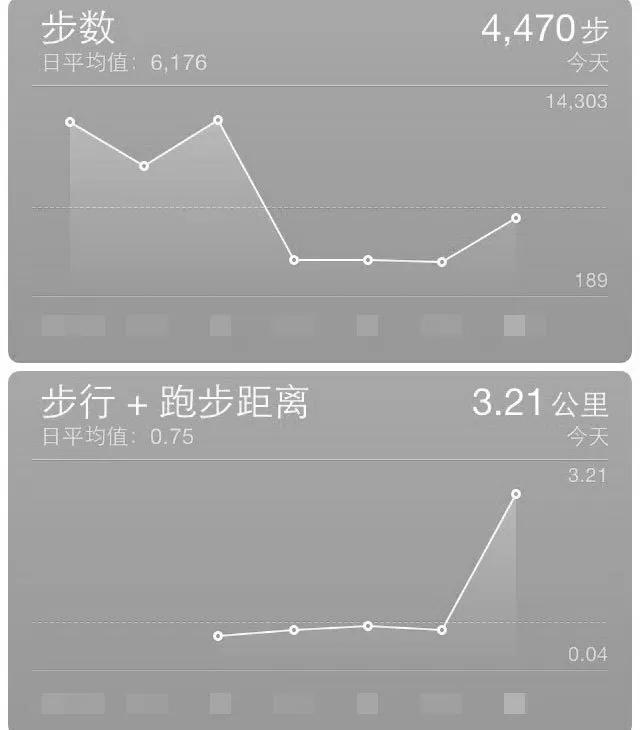

在日常手機應用中,加速度傳感器通常被用戶測速、記錄步數等。

例如,用戶A通過語音消息給用戶B發送了一段銀行卡密碼。當用戶B播放這段音頻時,一個采集運動數據的App可以在後台采集對應的加速器數據,進而通過分析加速器數據識別出語音信息中包含的密碼。

例如,用戶A通過打電話的方式把自己的家庭住址等敏感信息告訴用戶B。

在通話過程中,一個第三方App(例如音樂、閱讀、健康等應用)可以通過後台采集加速器數據,識別出用戶語音中包含的省份、城市,甚至街道信息,進而確定用戶的住址。

根據實驗結果,在這類針對敏感詞的檢索攻擊中,模型可以准確定位超過88%的敏感詞彙。

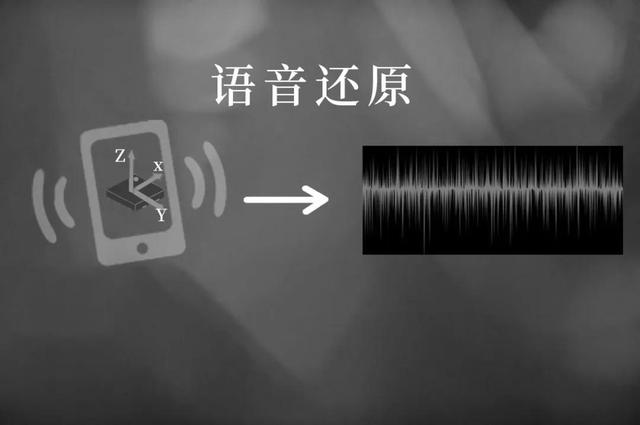

第三種攻擊:語音還原

威脅:能導致用戶電話部分內容等被直接竊聽

這種技術可以通過學習加速器數據與音頻數據之間的映射和關聯,來將加速器采集到的震動信號還原爲原始的音頻信號。

也就是說,在用戶撥打電話或接收語音信息時,攻擊者可以直接通過加速器數據還原出手機所播放的語音信息。進而通過人工來識別敏感信息。

每當用戶在互聯網上留下痕迹,這一痕迹變成爲用戶的習慣或喜好,會被大數據記錄在冊,成爲用戶畫像中的一個維度。

于是互聯網上留下用戶使用痕迹和浏覽記錄變成了用戶的“浏覽器指紋”。

身邊人之間的“依存關系”

圍繞“指紋”體系,用戶的手機MAC地址、網卡的序列號,甚至基于手機的其他硬件標識等信息便構成了動態的用戶畫像。

該用戶使用過的微信、QQ或者其他的浏覽器的賬號便成爲不同App保存下來的“用戶指紋ID”。如果當兩個人在相同的網絡環境中,二者會産生依存關系。

以電商平台的購物鏈接爲例,甲給乙分享了一條購物鏈接,從乙的角度看是一個購物界面,但是在浏覽器裏看到的數據信息則是甲和乙兩人的“浏覽器指紋”,大數據會將甲乙二人定義爲依存關系。

當出現了第三個人丙,在甲和丙互不認識但乙和丙認識的情況下,丙打開了乙浏覽的購物鏈接,大數據畫像會認爲丙的設備也有了乙的浏覽器指紋,根據大數據的依存關系,會將甲和丙的手機主人匹配成有相關性。

當甲通過了自己的網絡打開了浏覽器,留下了浏覽器指紋,大數據會根據甲的喜好爲乙和丙推送甲喜歡的信息。