關于最近在 Google Chrome 和基于 Chromium 的浏覽器中使用的 V8 JavaScript 和 WebAssembly 引擎中修補的嚴重遠程代碼執行漏洞的詳細信息已經出現。

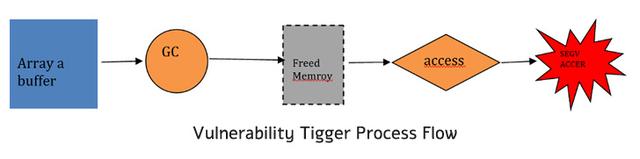

該問題與指令優化組件中的 use-after-free 案例有關,成功利用該案例可能“允許攻擊者在浏覽器上下文中執行任意代碼”。

新加坡網絡安全公司Numen Cyber Technology的安全研究員 Weibo Wang 向 Google 報告了 Chrome 101 的 Dev 頻道版本中發現的漏洞,此後該公司已悄悄修複。

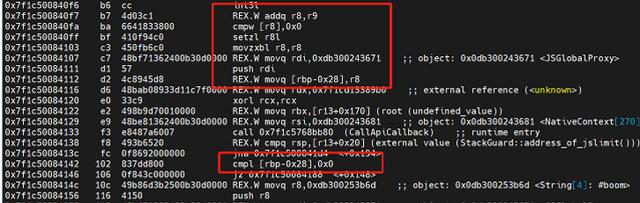

“這個漏洞發生在指令選擇階段,選擇了錯誤的指令,導致內存訪問異常,”王說。

Use-after-free 缺陷發生在訪問先前釋放的內存時,導致未定義的行爲並導致程序崩潰、使用損壞的數據,甚至實現任意代碼的執行。

更令人擔憂的是,該漏洞可以通過專門設計的網站遠程利用,以繞過安全限制並運行任意代碼以破壞目標系統。

“可以使用堆噴射技術進一步利用這個漏洞,然後導致’類型混淆’漏洞,”王解釋說。“該漏洞允許攻擊者控制函數指針或將代碼寫入內存中的任意位置,並最終導致代碼執行。”

該公司尚未通過Chromium 錯誤跟蹤器門戶披露該漏洞,以便讓盡可能多的用戶首先安裝修補版本。此外,Google 不會爲不穩定的 Chrome 通道中發現的漏洞分配 CVE ID。

Chrome 用戶,尤其是使用 Chrome 開發版進行測試以確保其應用程序與最新的 Chrome 功能和 API 更改兼容的開發人員,應更新到該軟件的最新可用版本。

這不是第一次在 Chrome 中發現 use-after-free 漏洞。谷歌在 2021 年解決了 Web 浏覽器中的7 個此類漏洞,這些漏洞已在現實世界的攻擊中被利用。今年,它還修複了動畫組件中一個被積極利用的 use-after-free 漏洞。